PT TAD: решение для выявления атак в сигнальных сетях

2019

Telecom Attack Discovery (TAD) — решение для обеспечения безопасности сигнальных сетей мобильных операторов. Я придумал и спроектировал новый интерфейс для специалистов, анализирующих атаки и расследующих инциденты.

Продукт и проблема

Все операторы мира объединены специальной сетью, которая называется сигнальной. Она полностью изолирована от интернета. В этой сети происходит обмен служебной информацией: передаются данные о местонахождении абонента, о передаче данных, о начале и завершении звонков. Через эту же сеть передаются SMS.

Изначально сеть планировалась закрытой, доступной только для операторов, и в ней не было предусмотрено шифрования. Сегодня доступ к сети имеют тысячи операторов из всех стран мира. Часть из них плохо защищена от злоумышленников, а некоторые продают доступ к сети на черном рынке.

Имея доступ в сигнальную сеть, хакеры могут атаковать абонентов любых стран. Самые распространённые атаки — перехват и запись телефонных разговоров, перехват SMS, отслеживание геолокации.

PT TAD — решение, которое устанавливается у мобильного оператора. TAD мониторит трафик сигнальных сетей и анализирует его, реагируя на потенциально опасные паттерны. Специалисты по безопасности просматривают эту информацию, определяя настоящие атаки, расследуют их, а затем предлагают меры по противодействию.

В компании я занимался дизайном новых фич для продукта. Исследуя работу специалистов с ним, я обратил внимание на то, что интерфейс системы не очень удобен для работы, и предложил разработать новую версию интерфейса.

Как было

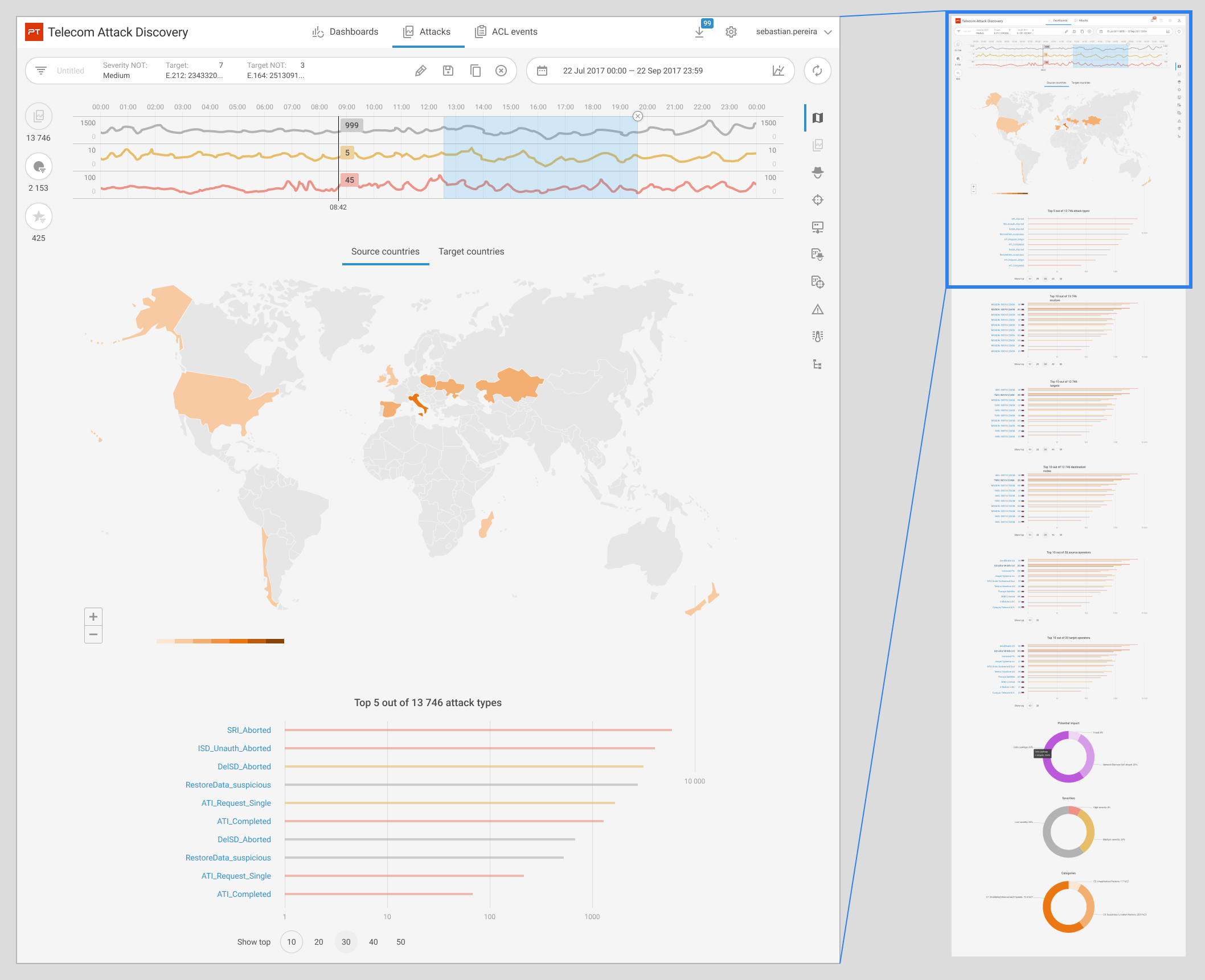

Интерфейс был спроектирован в веб-формате: длинные страницы с пейджингом и меню сверху. Для анализа атак предназначены две страницы: Dashboards с обобщённой информацией и Attacks со списком выявленных атак.

Главная страница представляет собой набор блоков со статистикой атак, сгруппированных по разным сущностям: по типам атак, по источникам, целям и т.п. Работая с системой, аналитикам приходится постоянно путешествовать вверх-вниз по странице.

На этой странице специалисты обнаруживают подозрительную активность, постепенно сужая фильтрацию данных. Обычно они вначале фильтруют трафик по тому или иному типу атаки, затем по самым активным источникам атак. Глядя на график, сужают фильтр по времени. Когда угроза достаточно локализована, они переходят на экран атак.

Блок фильтров и графика на странице атак тот же, что не очень логично. Под ним располагается список атак, попадающих под критерии фильтра. Любую атаку можно раскрыть, посмотреть детальную информацию и "сырые" системные сообщения между узлами сети, которые и составляют атаку.

Работать с этим не очень удобно: при открытии панели атаки страница разъезжается по вертикали, и просмотр атак одна за другой требует производить много скроллинга. Так же периодически приходится возвращаться на предыдущий экран для уточнения обобщенных данных.

Управление фильтрами также не лишено неудобств. Они разбиты на две части: фильтр по данным и фильтр по времени. Нередко специалистом нужно поменять и первый, и второй фильтр сразу. В этом случае пользователям приходится открывать первую панель, сохранять изменения, затем открывать вторую панель, и только потом применять оба фильтра. Для сохраненных фильтров использовалась третья панель.

Выявленные проблемы

- Длинные страницы, которые приходится постоянно скроллить туда-сюда в поисках нужных данных.

- Разделенность фильтров, требующая лишних действий при их изменении — а фильтры пользователям нужно корректировать постоянно.

- Нелогичная структура навигации: фильтры и график не меняются при переключении экранов, однако навигация находится над ними.

Редизайн

Я перепроектировал интерфейс в формате приложения. Это сразу помогло избравиться от проблем излишнего скроллинга. Структура экрана всегда остаётся на месте, прокручиваются только сами данные.

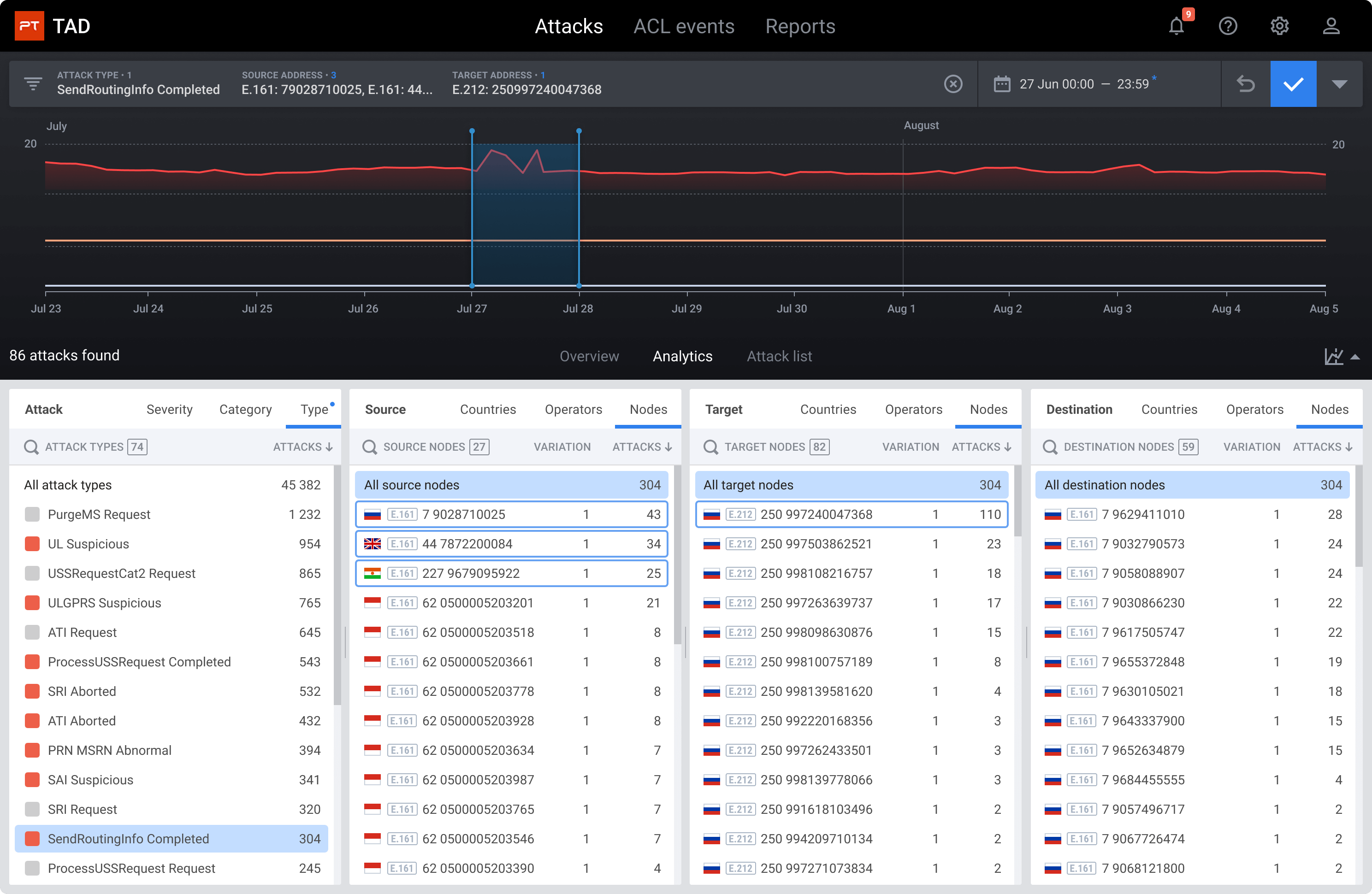

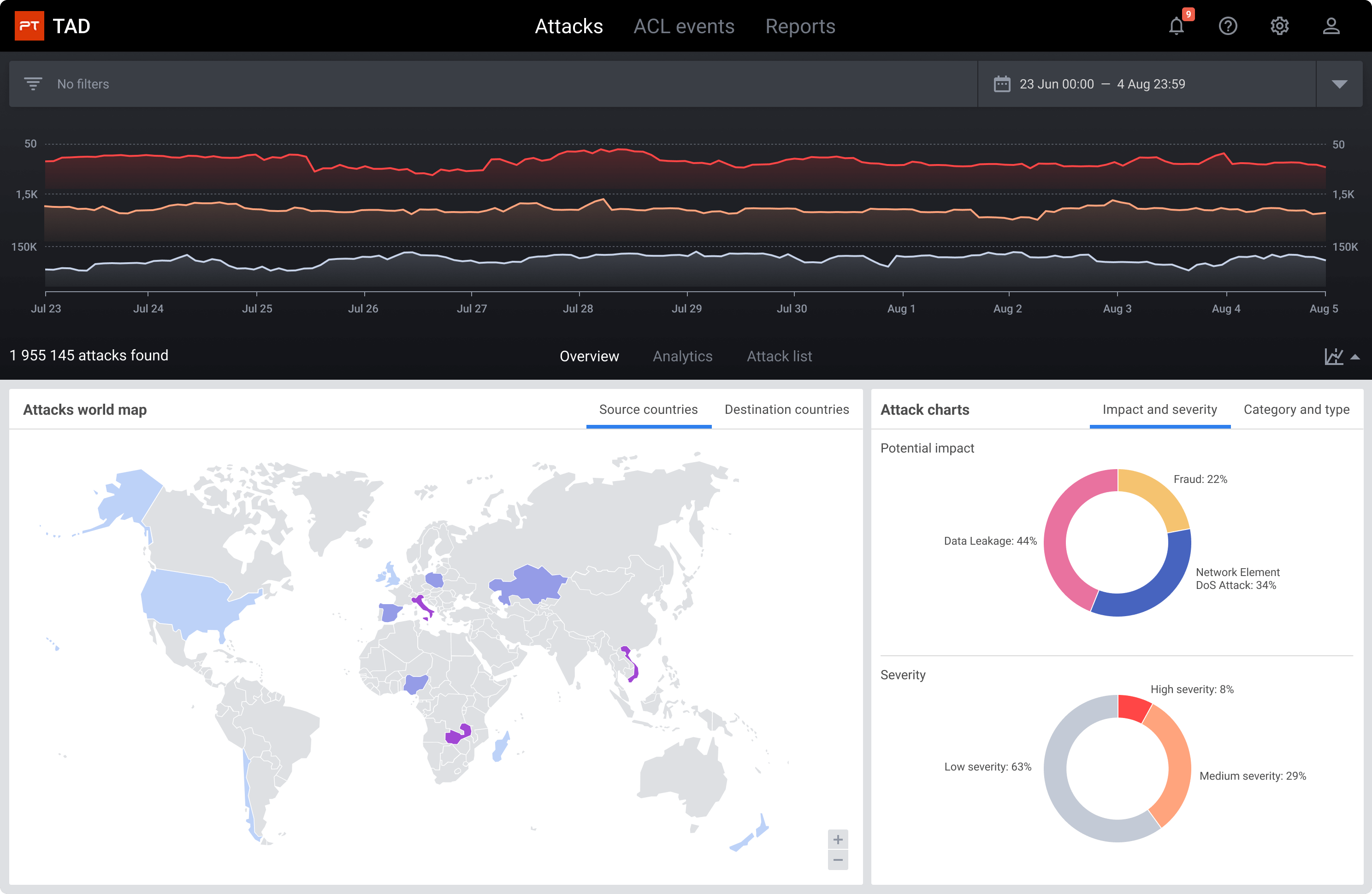

Вкладки переключения экранов я перенес под блоки фильтра и графиков, так как эти блоки универсальны для всех экранов. Первый длинный экран я разбил на две вкладки: Overview и Analytics.

На вкладку Overview я вынес карту и диаграммы. Они используются только для презентаций, а для работы не нужны. Специалисты начинают сразу с анализа статистики, которую я разместил на вкладке Analytics.

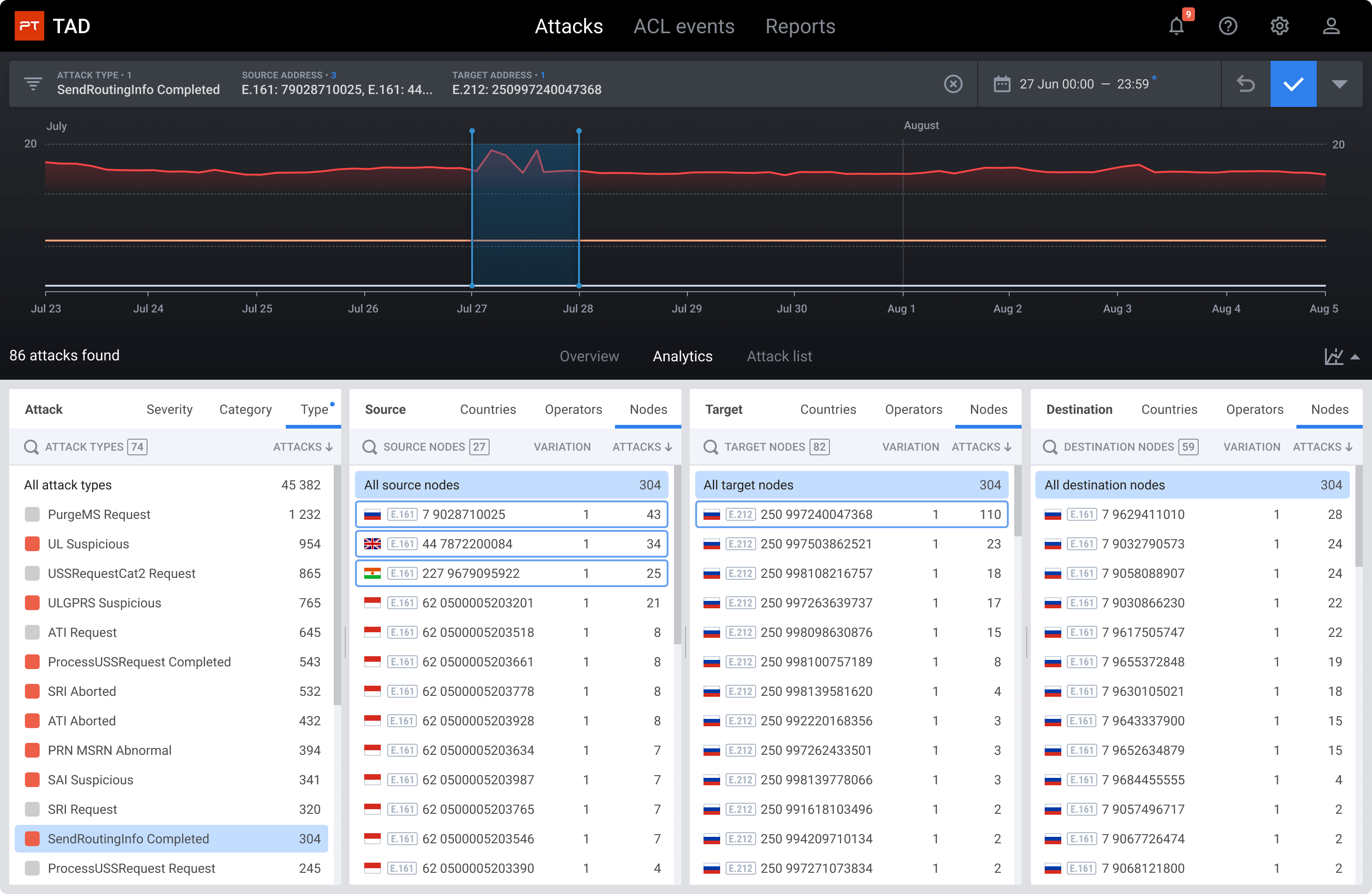

Статистику я сгруппировал в 4 блока, по главным сущностям атак: типу атаки, ее источнику, цели и назначению (сервер, на который приходили команды атаки). В каждом блоке получилось по 3 вкладки. Теперь все эти данные находятся рядом друг с другом, и специалисты сразу могут видеть, откуда и куда шли атаки.

Кликая по строчкам в таблицах, специалисты добавляют параметры к фильтру. Фильтр не применяется автоматически, так как пересчет данных требует около десяти секунд. Добавленные, но еще не применённые данные выделяются обводкой.

Новый диапазон по времени можно задать, растянув его курсором на графике. Он так же не применяется сразу, а добавляется к будущему фильтру.

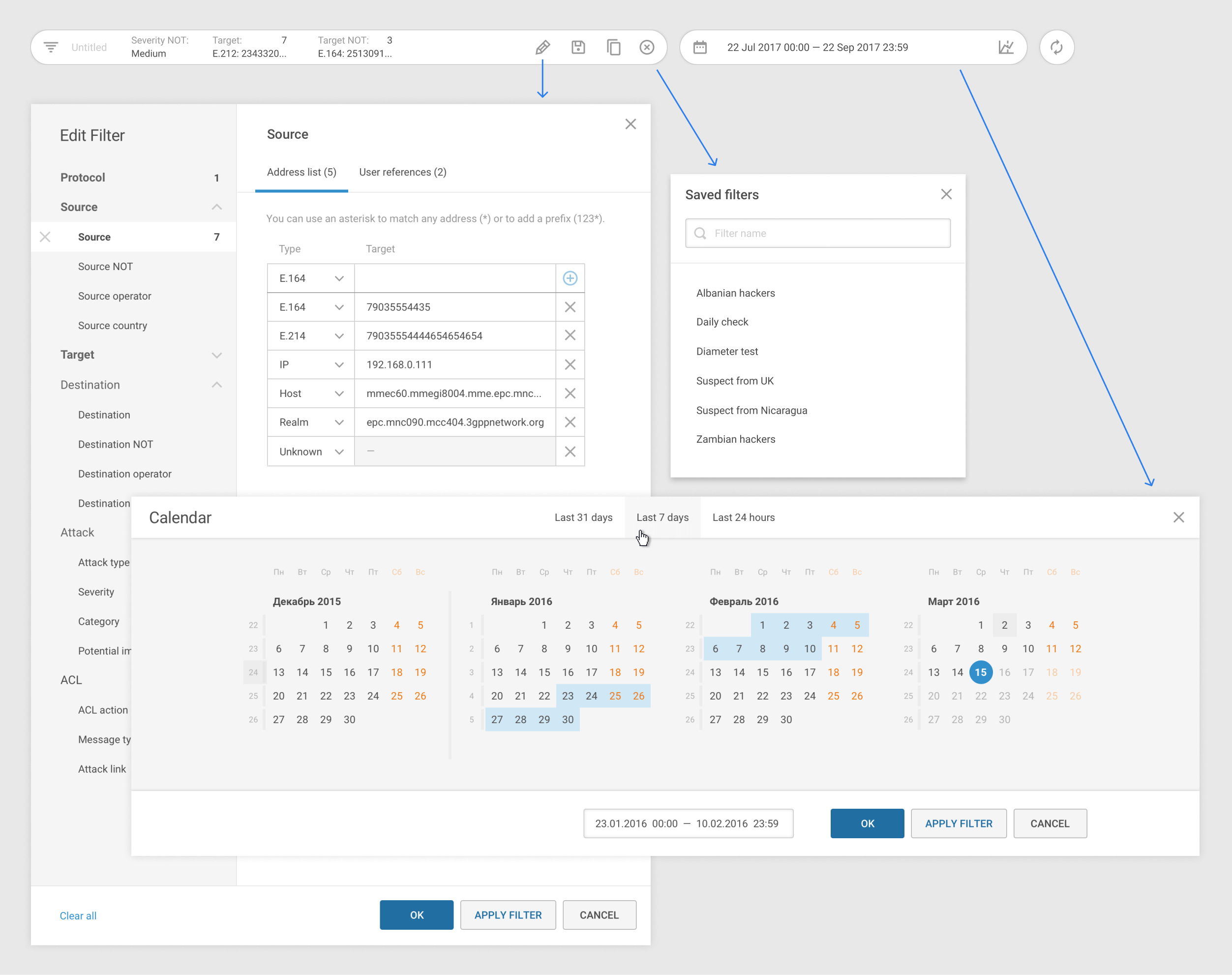

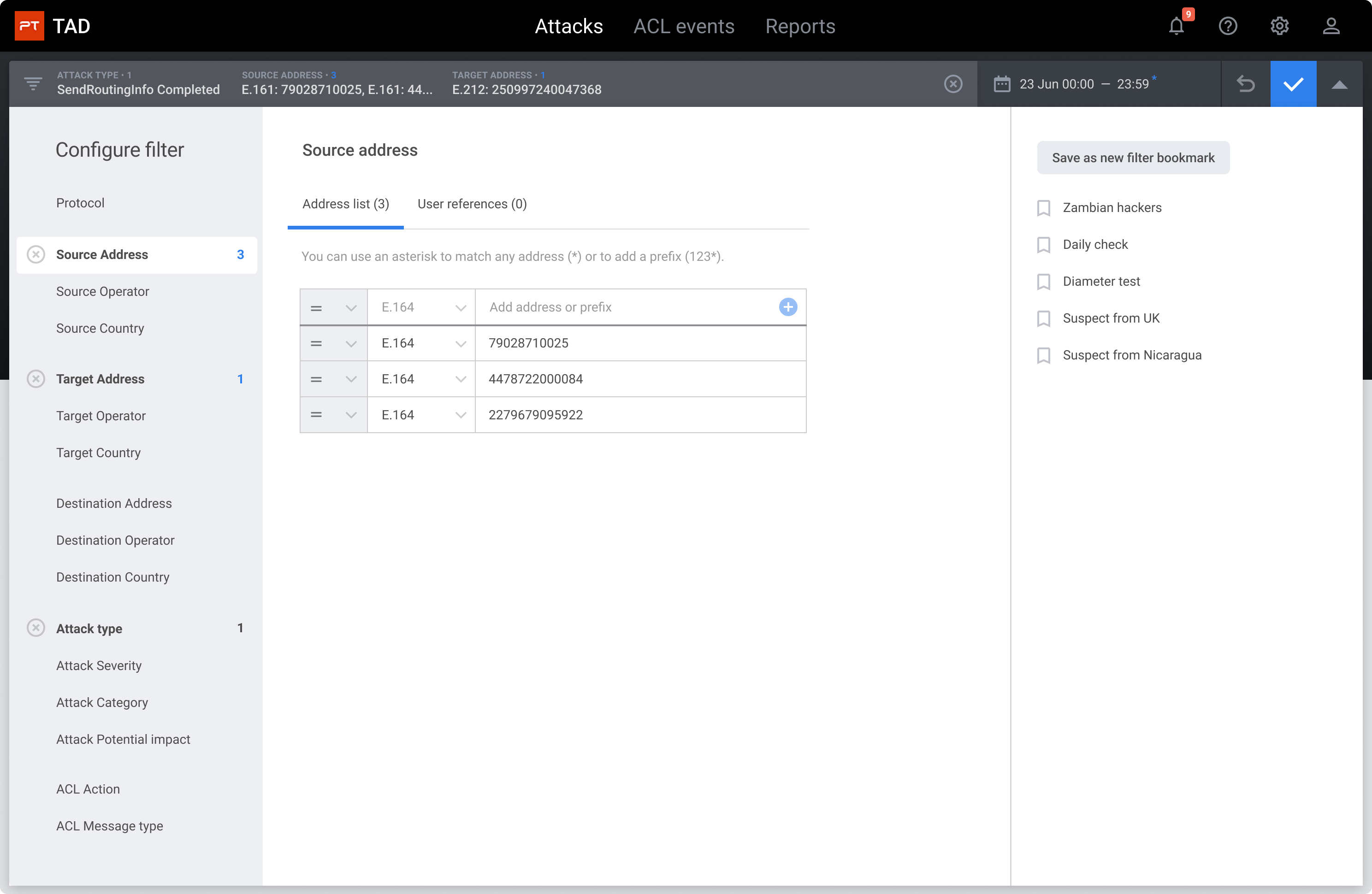

Фильтры

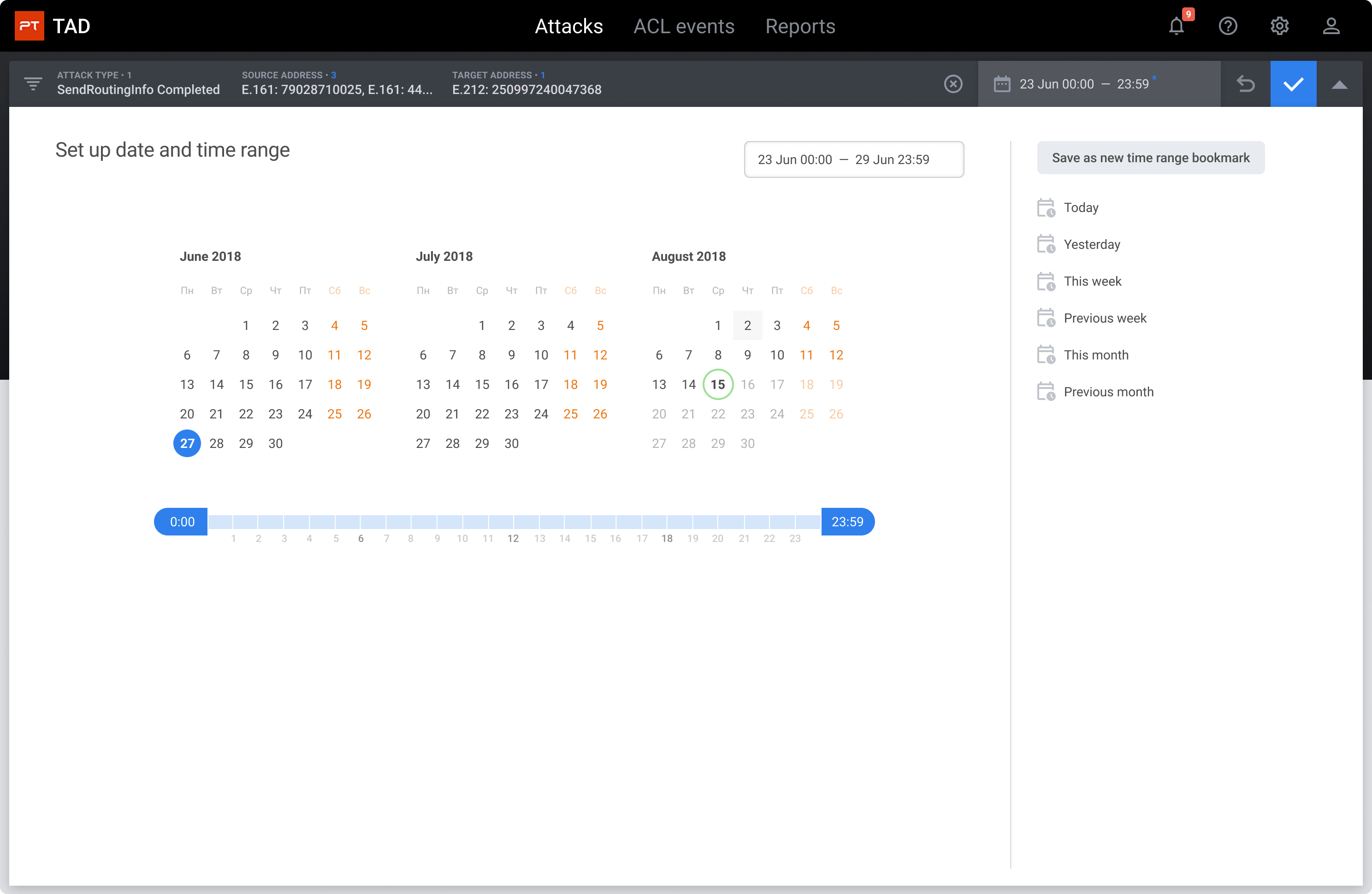

Для детального управления фильтрами в прошлом интерфейсе использовались две панели: панель данных и панель времени. Я объединил их в одну, чтобы можно было сразу отредактировать и данные, и диапазон времени, а потом применить все изменения вместе.

При клике по полосе фильтров панель "выдвигается" из неё вниз, а области фильтров по данным и времени становятся вкладками. Специалисты могут переключаться между вкладками, работая с обоими панелями.

Кнопки справа на полосе фильтра остаются на своём месте. Первая сбрасывает фильтры до текущего состояния, галочка применяет изменения, стрелочка позволяет скрыть панель без применения фильтров.

Атаки

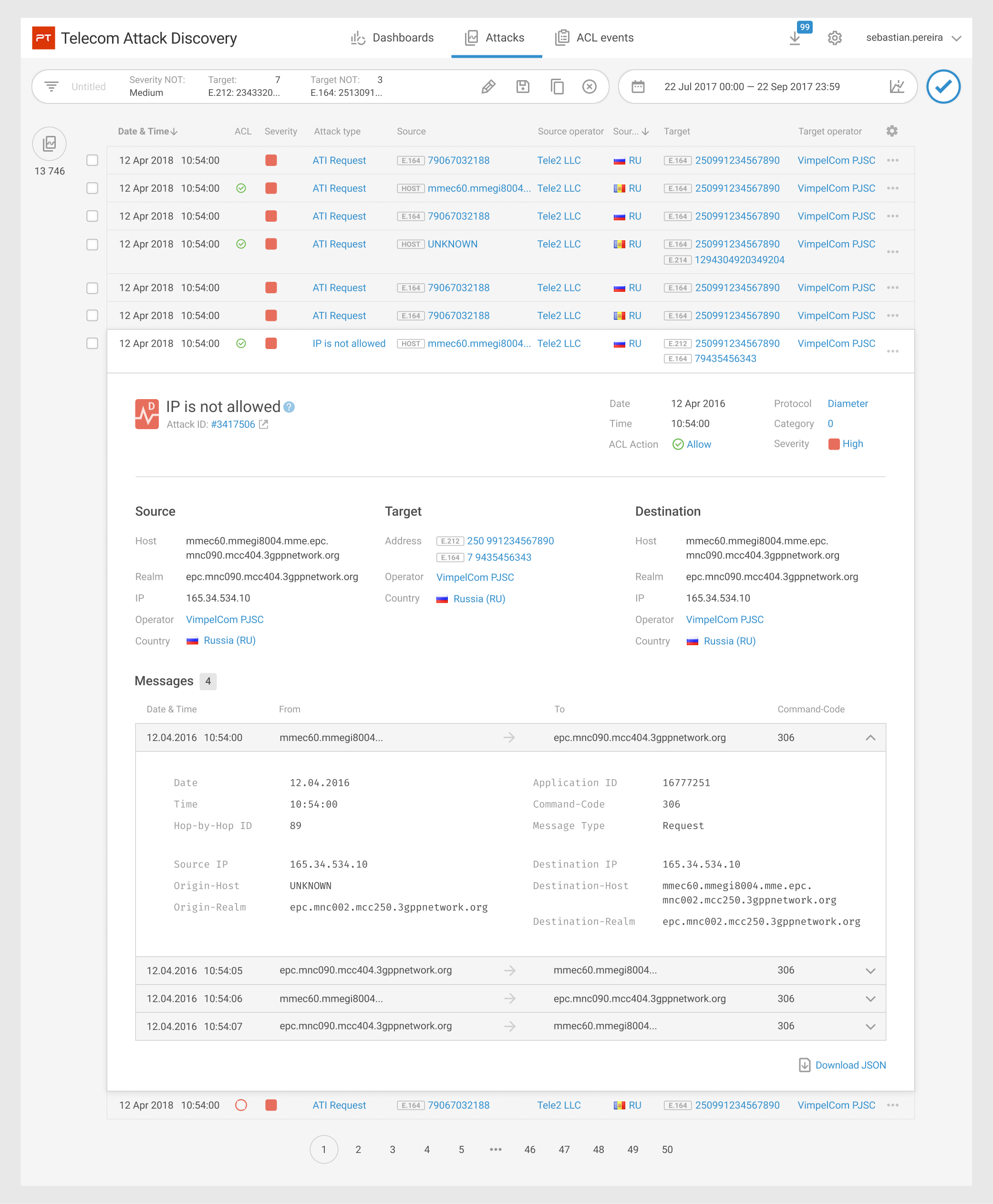

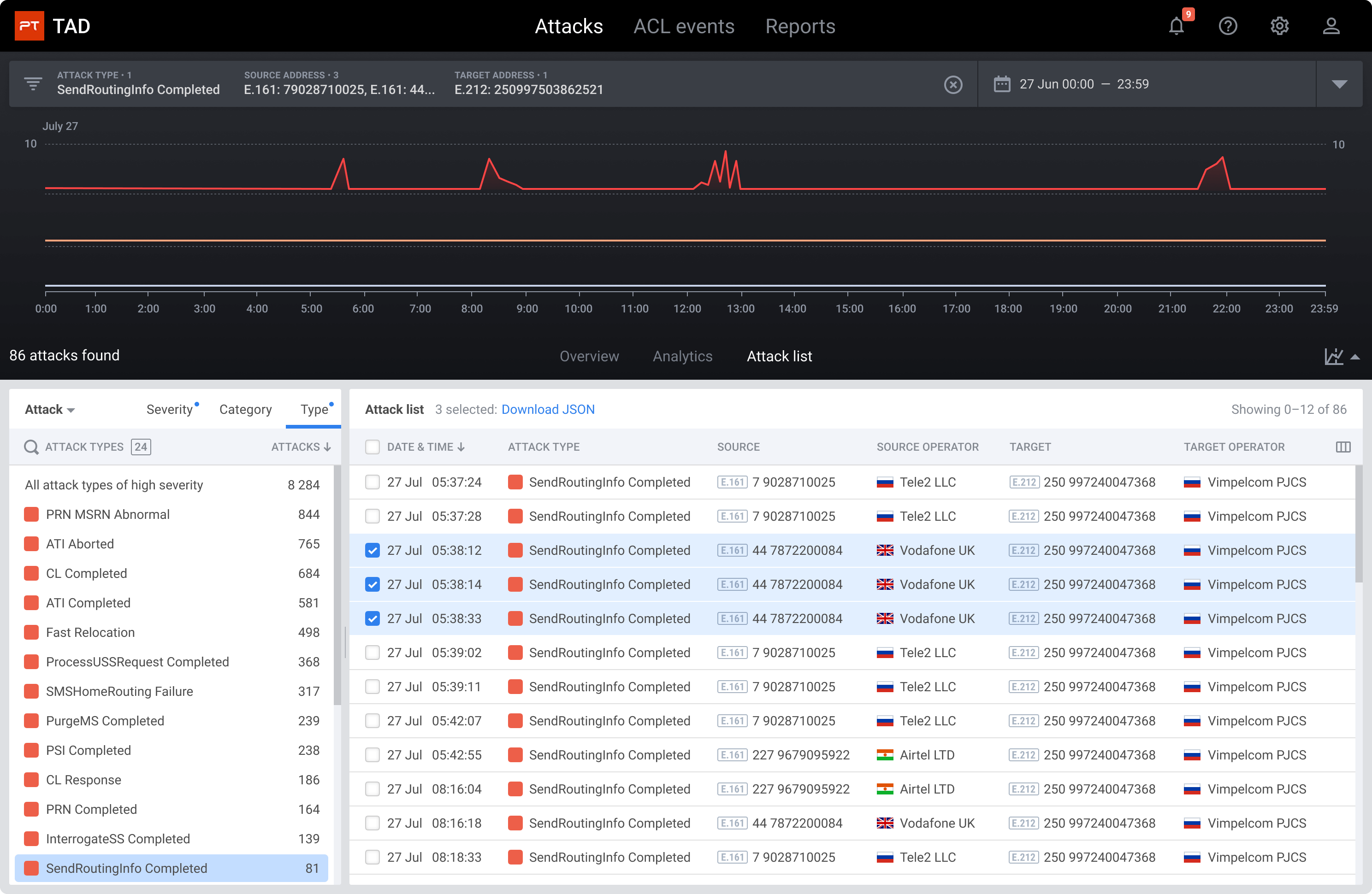

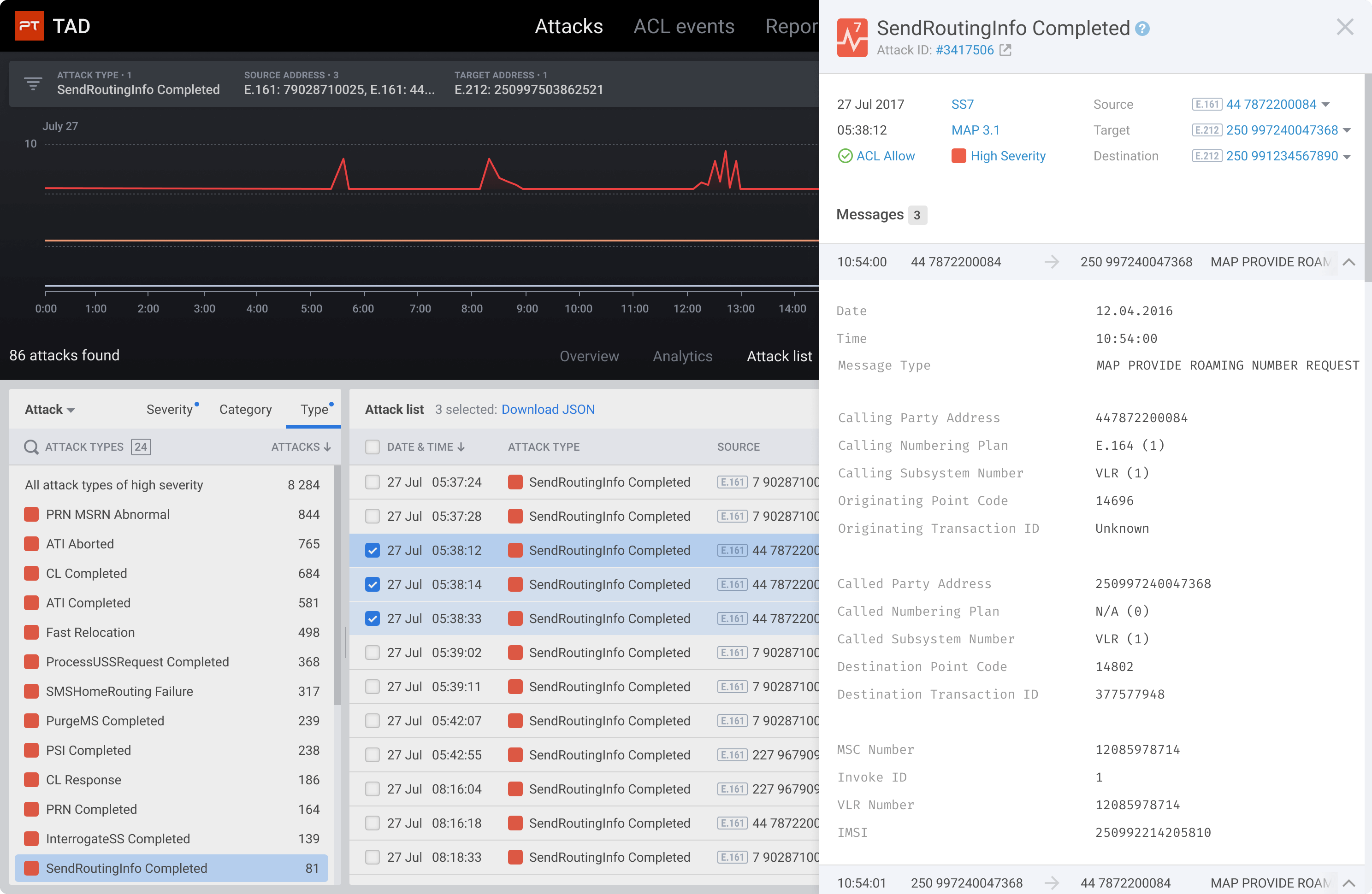

На третьей вкладке размещены атаки.

Рядом со списком атак я разместил блок со статистикой. Дело в том, что во время работы с атаками специалистам нередко приходилось возвращаться на экран со статистикой. Там они еще раз смотрят списки атак, целей, источников, чтобы лучше понять архитектуру атаки. В новом интерфейсе они могут выбрать нужный вид статистики в левом блоке, не уходя с экрана атак.

Список самих атак почти не изменился, только вместо пейджинга используется автоподгрузка. Однако просмотр информации об атаке отличается.

При клике на атаку карточка атаки открывается на панели справа. Список атак не разъезжается, и контекст работы с атаками не теряется. Панель не модальна, и пользователи могут кликать по другим атакам, детали которых они хотят посмотреть, не закрывая её.

Результат

Новый дизайн позволил устранить ключевые проблемы прежней версии системы. Существенно сократилось количество действий, которые пользователям приходится выполнять во время решения задач. Интерфейс стал логичнее и нагляднее.

Я сделал кликабельный прототип, используя настоящие данные. При тестировании специалисты оценили его положительно. Надеюсь, что при разработке новой версии продукта компания сможет применить найденные решения.